Les pirates essaient constamment de voler les codes de connexion des politiciens et des ministères, afin de semer le trouble. Des wizzkids russes ont déjà réussi à s'introduire dans le réseau du parti démocrate américain. Comment fonctionnent-ils ?

Avez-vous déjà reçu un e-mail d'un expéditeur inconnu indiquant que vous avez gagné à la loterie ? Vous devez alors nous contacter immédiatement et appeler un numéro de téléphone étranger. Les e-mails sont souvent pleins de fautes d'orthographe et bien sûr vous ne tombez pas dans le panneau. Presque tout le monde les jette directement dans la poubelle virtuelle. Ce type de pratique est appelé hameçonnage nommé, d'après le mot anglais pour poisson.

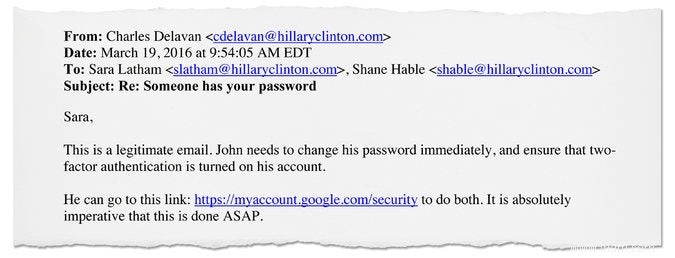

"Souvent, ils semblent inoffensifs, mais il existe aussi des variantes beaucoup plus sophistiquées, qui causent des dégâts considérables et avec lesquelles les pirates ont eu accès au réseau du Parti démocrate aux États-Unis l'année dernière", explique l'expert en informatique Aiko Pras du Université Twente. Les hackers russes ont donc pu lire les e-mails des démocrates et n'ont été remarqués que tardivement, selon le service de renseignement américain CIA.

Bien sûr, ces enfants prodiges n'ont pas trompé le parti démocrate à propos de la loterie par e-mail. Mais ils correspondaient à une forme d'hameçonnage à savoir le soi-disant hameçonnage ciblé (pêche au harpon). Dans la variante normale, un certain e-mail sur la loterie est envoyé à de nombreuses personnes, par exemple. Vous tirez avec de la grêle, pour ainsi dire. "Mais avec le hameçonnage ciblé une personne est approchée à dessein », explique Elmer Lastdrager de l'Université de Twente. Il enquête sur le spear phishing.

Les pirates sont sophistiqués à cet égard. Un pirate choisit une victime. C'est, par exemple, un politicien qui a accès à de nombreux dossiers du parti. « Après cela, il ou elle veut tout savoir sur cette personne et ses collègues directs. Avec qui la victime correspond-elle, quel est le style d'écriture de ces personnes dans les e-mails ? », explique Lastdrager. « Un pirate trouve toutes ces informations en approchant la cible de différentes manières. Par exemple en tant que client ou en se faisant passer pour un collègue. Parfois, cela prend des semaines ou des mois de travail."

Le pirate se fait alors passer pour un collègue et envoie un e-mail avec le ton et le style d'écriture adéquats à la victime. "Supposons qu'il vient d'y avoir une réunion, puis le pirate envoie un e-mail sur le procès-verbal. Avec une annexe avec quelques modifications finales ou un ordre du jour pour la prochaine réunion », explique Lastdrager. Mais ce n'est pas un dossier innocent. Une fois que le destinataire ouvre la pièce jointe, un programme secret est également installé en arrière-plan. Et avec cela, un pirate prend le contrôle de l'ordinateur à distance.

"La chose la plus stupide que vous puissiez faire est de penser que vous n'êtes pas à risque" Expert en informatique Aiko Pras (Université de Twente)

De cette façon, le pirate collecte les informations de connexion, tous les e-mails et documents de la victime. Parce que le politicien a également accès au réseau interne d'un parti politique, un tel enfant prodige l'obtient aussi. "Il est très difficile de détecter cela, car la victime n'a aucune idée de ce qui se passe", explique Pras.

« N'importe qui peut intervenir ici. Supposons qu'un pirate se fasse passer pour mon doctorant et utilise son nom, mais une adresse e-mail différente. Si ce message est écrit comme les centaines d'autres messages que je reçois de cette personne, alors il n'éveille aucun soupçon. Ensuite, je ne vérifie pas si l'adresse e-mail de l'expéditeur est correcte, sinon je dois le faire avec chaque message que je reçois d'un collègue. C'est impossible."

Pras donne régulièrement des conférences aux agents de sécurité de grandes entreprises. Il souligne ensuite qu'il est presque toujours possible de s'introduire dans un ordinateur ou de pénétrer physiquement dans un bâtiment. « Le 5 décembre, vous entrez dans une grande entreprise déguisée en Saint-Nicolas et dites que vous avez reçu une commande. Ou vous êtes debout à l'extérieur en train de fumer avec quelques personnes, vous parlez comme des collègues et demandez ensuite à quelqu'un de vous laisser entrer parce que vous avez perdu votre laissez-passer. Il est presque toujours possible d'entrer quelque part », explique Pras.

Le spear phishing, c'est donc un peu comme les arnaqueurs qui frappaient à la porte des gens. Un escroc, comme on l'appelle en Amérique, qui gagne votre confiance et vous cueille ensuite. Avec une belle histoire ou en prétendant que la personne est un parent éloigné. "Nous appelons cela l'ingénierie sociale et cela a lieu dans les partis politiques, mais aussi dans les grandes entreprises et les banques", explique Lastdrager.

Le « butin » des pirates varie de temps en temps. Dans une banque, ils veulent souvent gagner de l'argent, comme pour un braquage normal. Mais lorsqu'on s'introduit dans les ministères et les partis politiques, le but peut être de perturber un pays. Par exemple, en transmettant des informations sensibles aux journaux et magazines, comme cela s'est produit avec le piratage du Parti démocrate américain (voir encadré). Les hackers influencent ainsi les élections pour noircir un certain candidat. Il est également possible que le piratage soit effectué à des fins d'espionnage, pour recueillir des informations dangereuses pour l'État.

L'ingénierie sociale n'est souvent pas effectuée par les pirates qui ont les connaissances les plus techniques, souligne Lastdrager. « Bien sûr, c'est très impressionnant ce qu'ils peuvent faire. Mais ils recherchent surtout le maillon le plus faible, c'est-à-dire l'être humain. Vous pouvez également protéger un système, mais si un employé qui a accès à tout est piraté, vous êtes perdu", déclare Pras.

Les hackers travaillent souvent en équipe. Par ingénierie sociale par exemple, quelqu'un tente d'accéder à l'ordinateur d'une cible. Une fois cette opération réussie, les soi-disant programmes malveillants seront secrètement installé sur le disque dur de la victime. C'est une sorte de virus qui permet au pirate d'accéder à tous les fichiers d'un autre ordinateur. "Ce malware est généralement créé par d'autres pirates », explique Lastdrager. « Il est important qu'un tel programme soit nouveau et qu'un antivirus ne le reconnaisse pas. Fabriquer de bons logiciels malveillants est incroyablement difficile. Pras et Lastdrager indiquent qu'il y a beaucoup d'argent à gagner avec. Des groupes de pirates recherchent des erreurs dans la cybersécurité des entreprises et des logiciels de Microsoft, par exemple. Plusieurs millions sont impliqués.

Les élections approchent aux Pays-Bas. Y a-t-il de fortes chances que des hackers étrangers tentent d'influencer les élections ici ? "C'est naïf de penser qu'ils n'essaient pas de faire ça", dit Pras. "Bien sûr que ça arrive. Si vous avez des choses à cacher, vous êtes vulnérable et devez vous préparer aux attaques. La chose la plus stupide que vous puissiez faire est de penser que vous n'êtes pas en danger."

Pras souligne que le siège de l'UE a déjà été piraté et que le téléphone de Merkel a déjà été piraté par les États-Unis. "Tant qu'Internet existe, les gens essaient d'en abuser", déclare Pras. « Aujourd'hui, presque toutes les communications se font via Internet. Même la formation de l'opinion se fait en grande partie via les réseaux sociaux et les fake news y jouent un rôle majeur. Beaucoup de choses ont changé depuis qu'Obama est devenu président, car Twitter n'existait même pas à l'époque. »

Pouvons-nous faire quelque chose à ce sujet? La chose la plus importante est la prise de conscience que le piratage se produit et que plus de gens savent comment fonctionnent les pirates, selon Lastdrager et Pras. Plus tôt vous le comprendrez, moins d'informations seront révélées. "Séparez les informations importantes sur votre ordinateur et utilisez des mots de passe différents", explique Pras. « De plus, assurez-vous de choisir de bons mots de passe. Par exemple, RTL Nieuws a montré le mois dernier à quel point il était facile de trouver le mot de passe du compte LinkedIn du politicien CDA Pieter Omtzigt."

Que faire s'il est déjà trop tard ? Et les pirates vident votre ordinateur, peut-être pendant que vous lisez cet article ? Vous pouvez vérifier cela en surveillant, selon Pras. Il recommande d'utiliser des programmes qui vérifient la quantité de données envoyées. "Ensuite, vous remarquez que des gigabits d'informations sont envoyés, comme cela s'est produit au sein du Parti démocrate américain. Il est possible de tronquer un hack à un stade précoce. Mais ensuite, il est nécessaire que vous preniez des mesures et acceptiez que nous courions tous des risques."